Springe zu: 2015 • 2014 • 2013 • 2012 • 2011 • 2010 • 2009 • vorherige

Datenspuren 2016

Übernommen durch das CCC Video Operation Center, erscheinen auf media.ccc.de.

Secushare

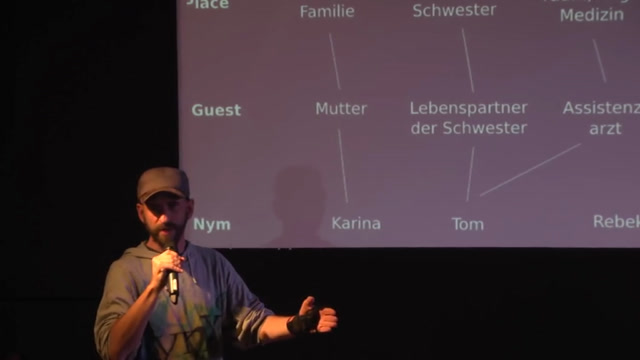

Jenseits der Privatesphäre. Neue Formen der Autonomie

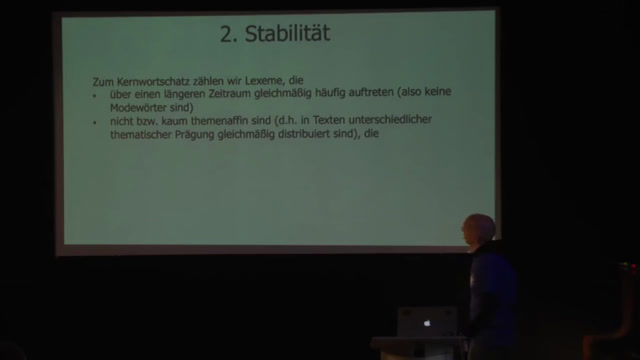

Grundwortschatz Deutsch in computerlinguistischer Perspektive

Vernetzes Utopia

Datenspuren der Energiewende

Public Shaming: Online-Pranger oder Ermächtigung der Subalternen?

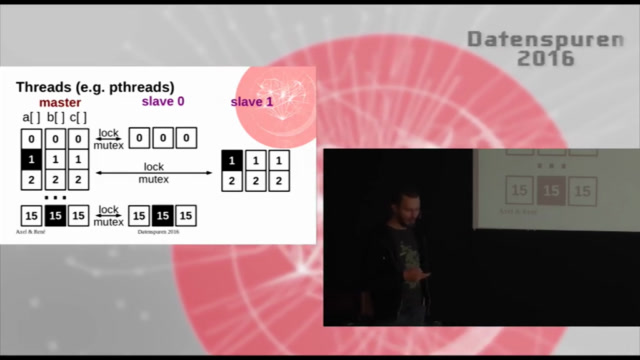

The Supercomputer in Front of You

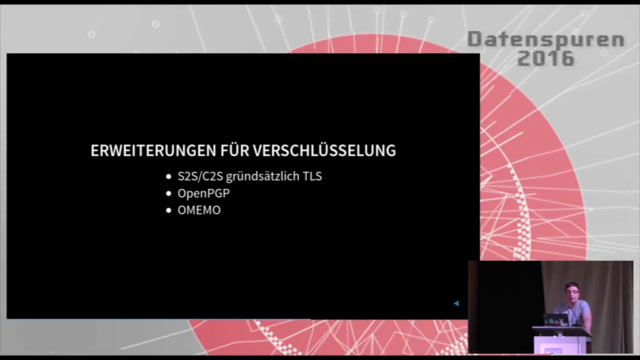

Beenden wir den Krieg der Instant Messenger

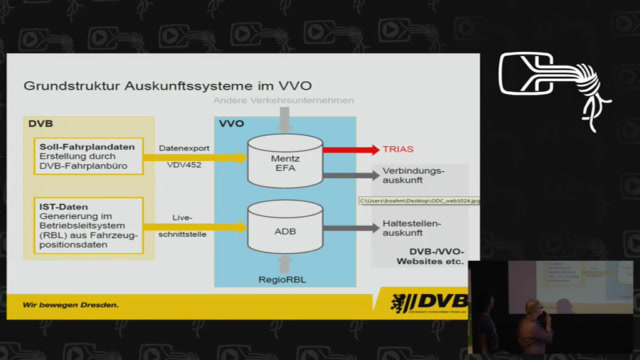

the smart city - we put a chip in it

Linux-Presentation-Day

Wie gründe ich einen Hackspace?

Rumble

Mexican Strawberry

Eröffnung

Make your tests fail

Open Data Crunch (E)

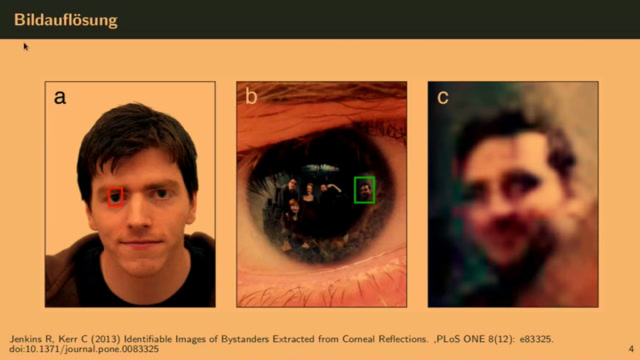

"Do we have an image enhancer that can bit map?"

Open Data Crunch (A)

Geheimdienste außer Kontrolle

Open source is just about the source, isn't it?

POET, ARE YOU REALLY THERE?

Lightning Talks

Datenspuren 2015

Übernommen durch das CCC Video Operation Center, erschienen auf media.ccc.de.

Datenspuren 2015: Keynote

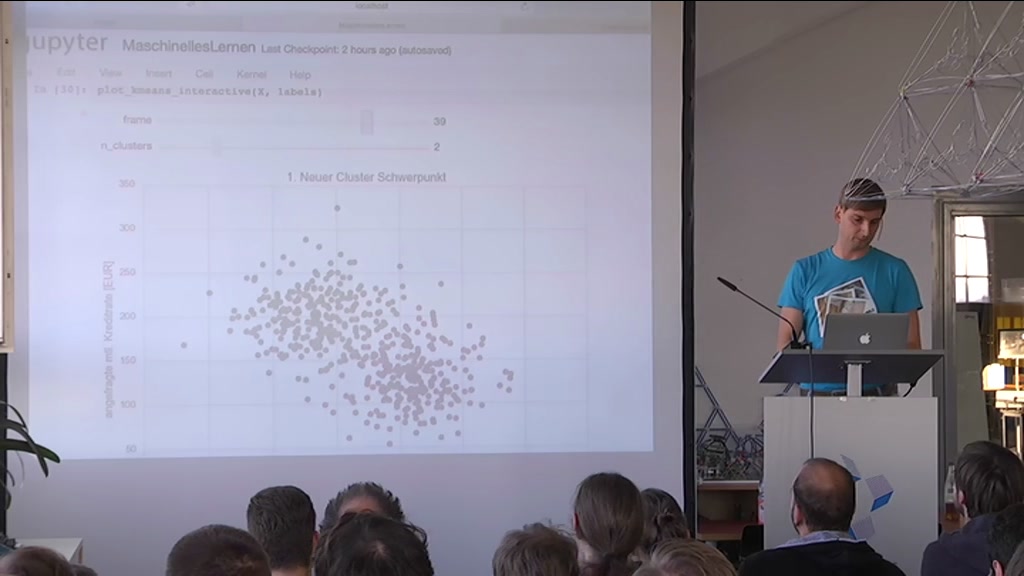

Rise of the Machines: Sie beginnen zu lernen.

Zukunftsstadt

Die verängstigte Macht

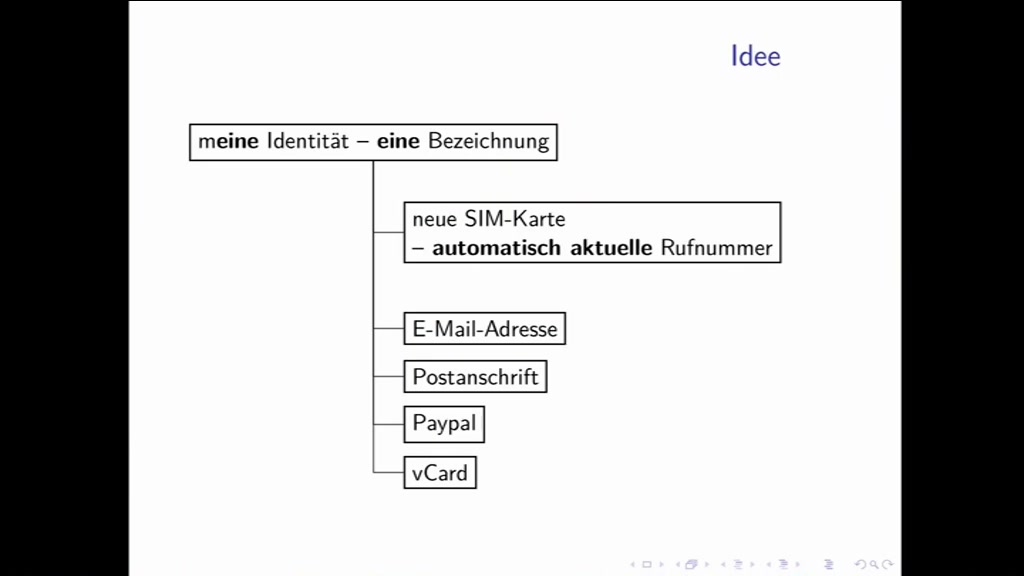

Sicherer Kontaktdatenaustausch mit Sm@rtRNS

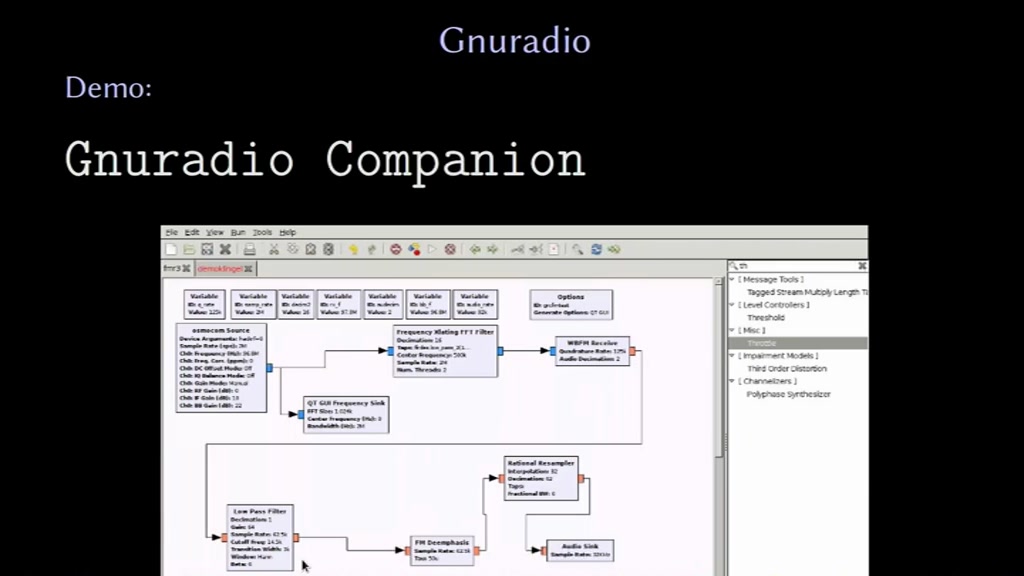

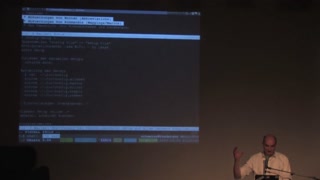

Einführung in SDR

Lightningtalks

Mikrocontrollerbasiertes, mobiles Device zur sicheren Verschlüsselung von Textnachrichten

Suprise Talk

WebRTC Security

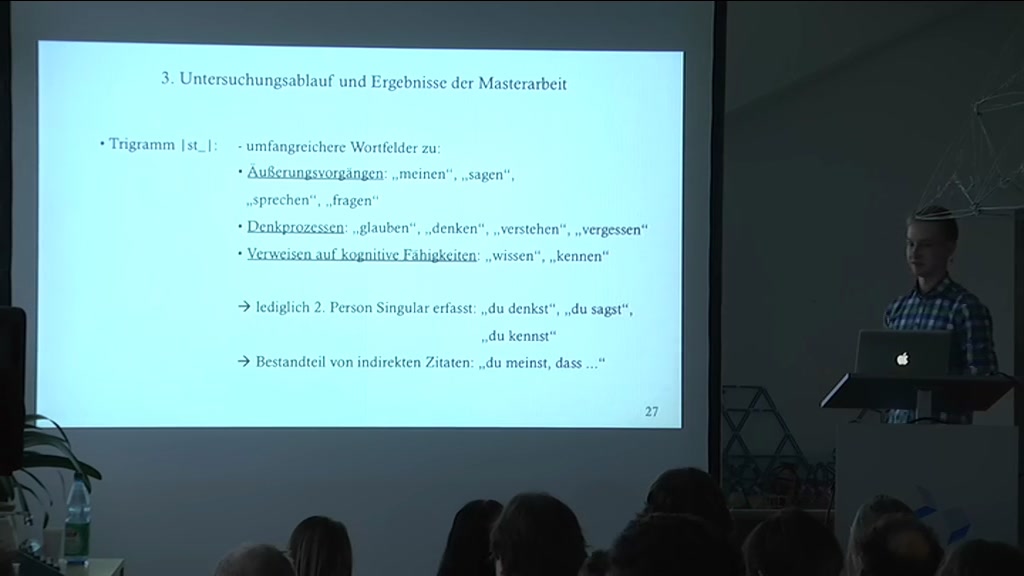

Buchstaben-n-Gramme in der Autorenattribution

1,5 Jahre NSA-Untersuchungsausschuss: Rück- und Ausblick

EDN - Echt Dezentrales Netzwerk

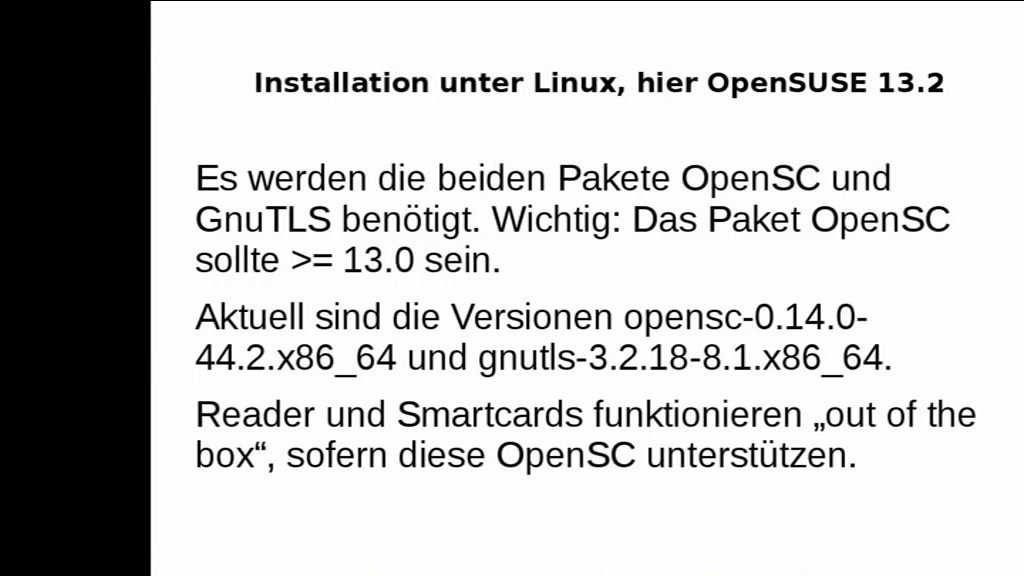

Smartcards

Die Grenzen des Geheimen

Fenster einschlagen für Dummys

Wir kochen Hagebuttenmarmelade

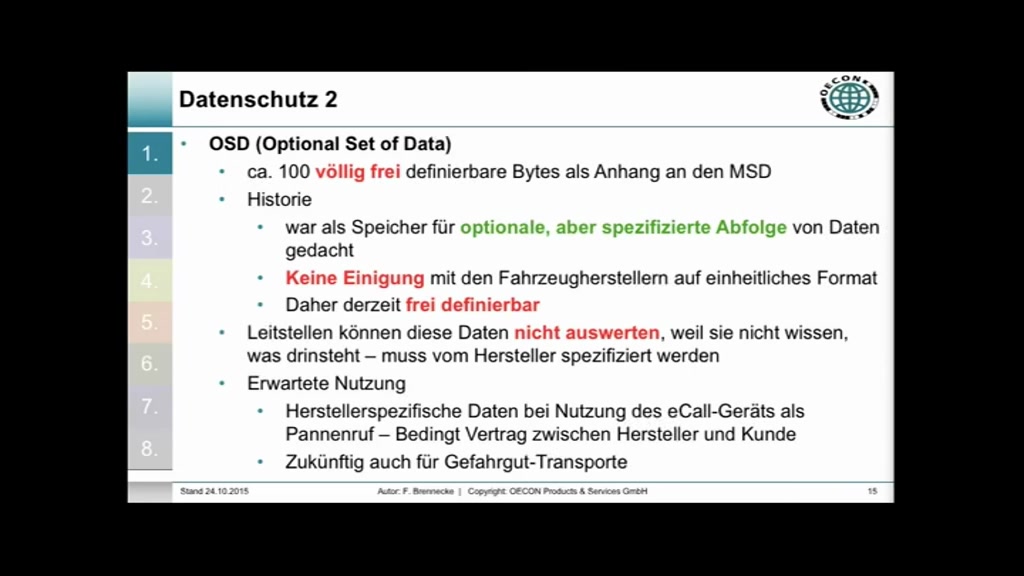

eCall - Lebensretter oder Datenwanze im Auto?

HoneySens

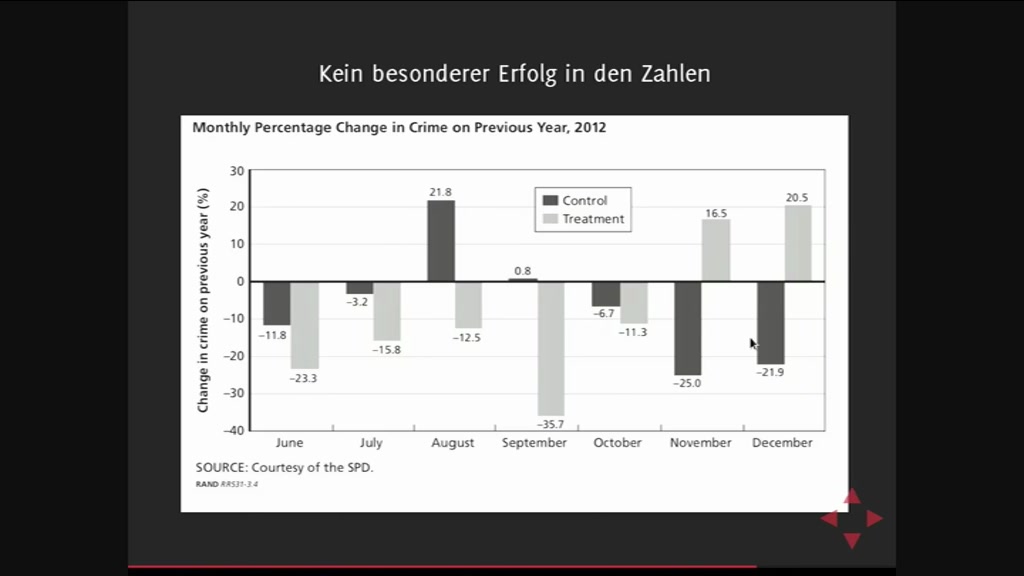

Predictive Policing

Eröffnung

Datenspuren 2014

Five Eyes

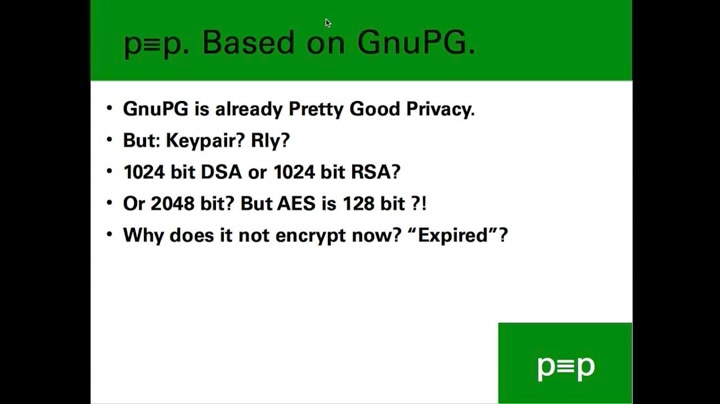

p≡p

p≡p - pretty Easy privacy

Ich sehe 'was, was du nicht siehst.

Wie kannst du wissen wer ich bin?

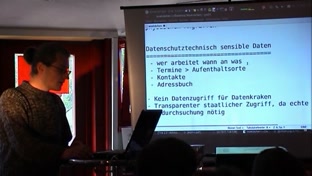

Digitale Selbstverteidigung - Wie schütze ich mich vor Überwachung?

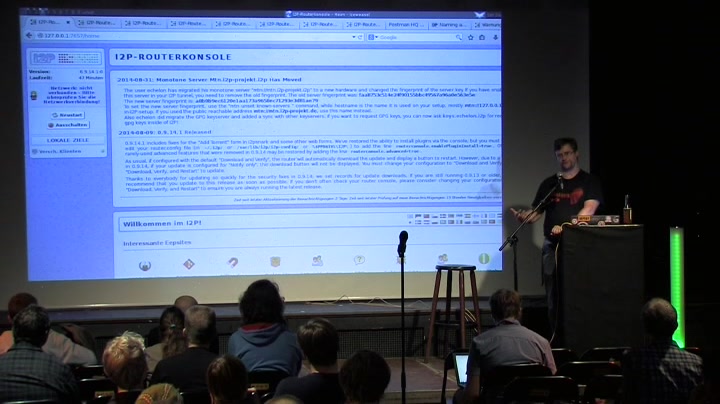

Unsichtbar durchs Netz mit I2P

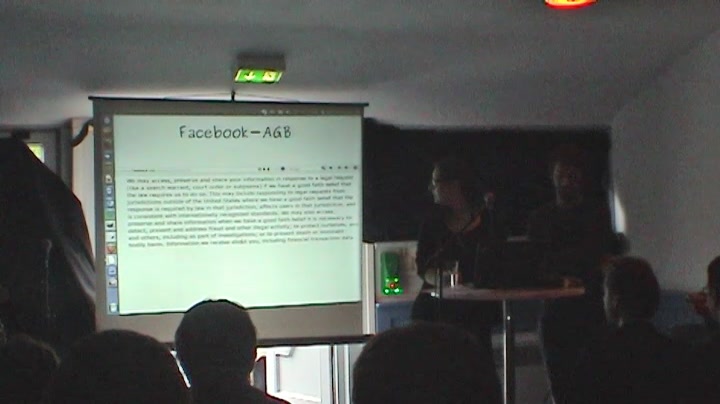

Klick here to sell your Soul!

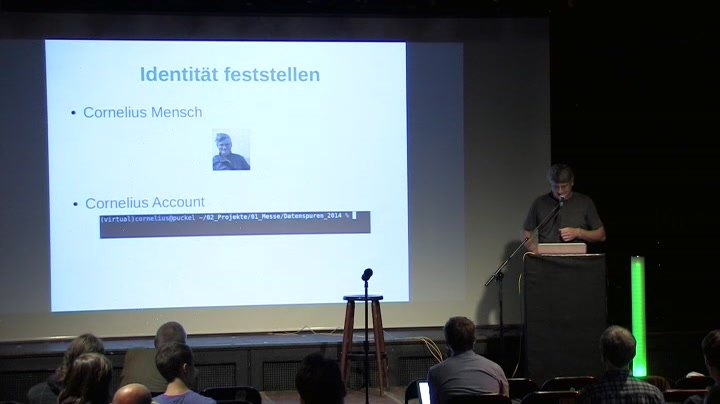

Identität gewährleisten - private Daten schützen

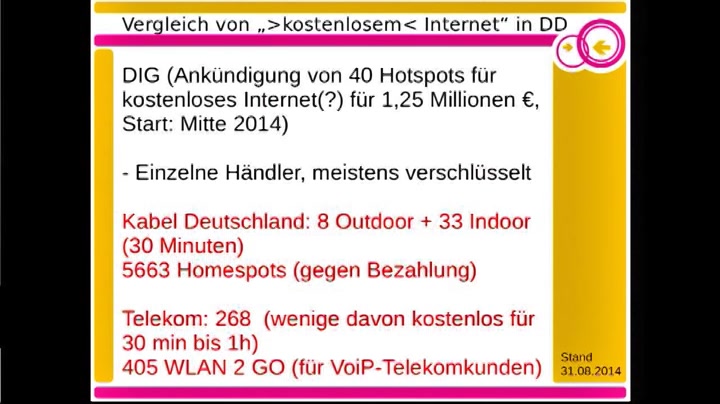

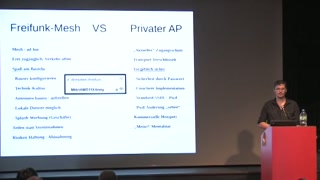

Sachstand Freifunk Dresden

Lücken in der technischen Selbstverteidigung

Hack the (Gesundheits-)System, wenigstens 'n bisschen

Digitale Verbrauchergemeinschaften - ein Machbarkeitsworkshop

Was bringt der neue Stadtrat an Daten?

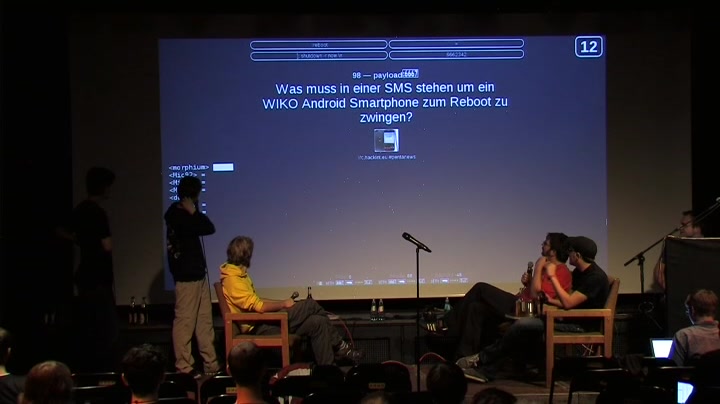

Pentanews Gameshow

Walden oder Leben am Rande des Deep Web

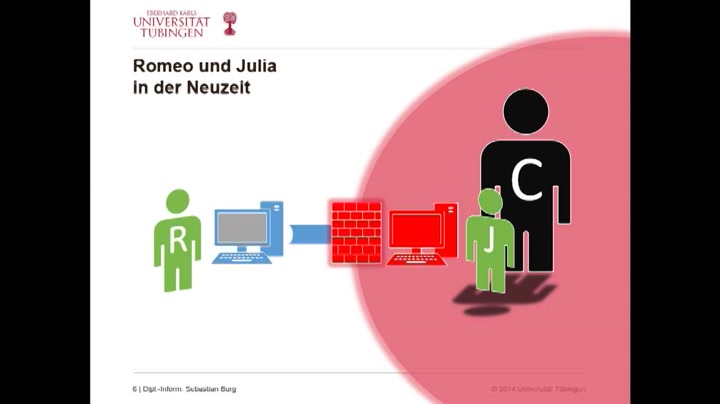

End-to-Display Verschlüsselung zur Verschleierung von Kontakten

Lightning Talks

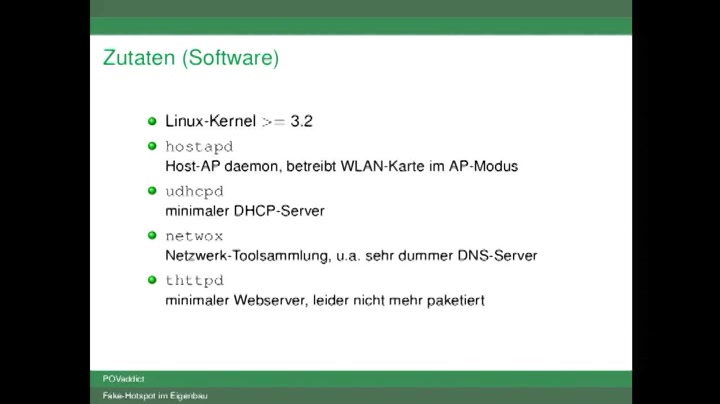

Fake-Hotspot im Eigenbau

Yes we can – monitor you

Freie Lernmaterialien mit freier Software

Aurora

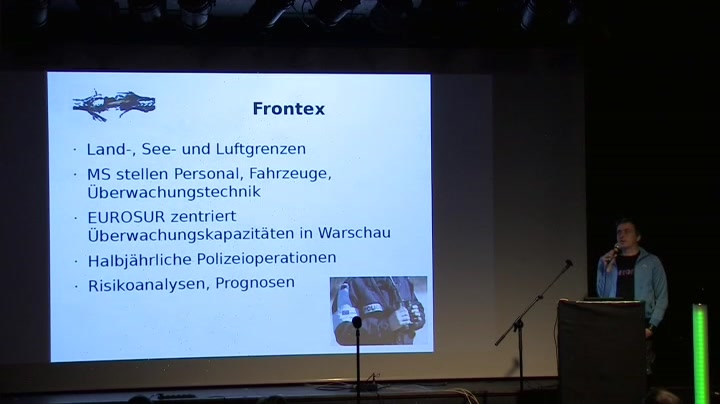

Virtuelle Grenzen und immer neue Vorratsdatenspeicherungen

Closing Event

Datenspuren 2013

Privacy by Design

Was ist eigentlich sichere Kommunikation?

private und freie Geo Welt

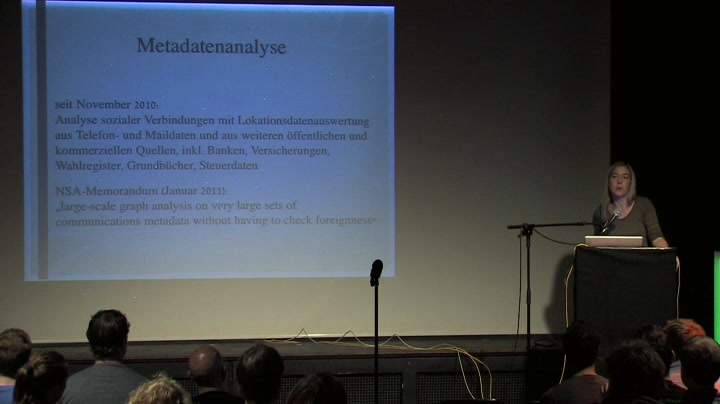

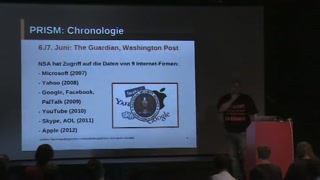

PRISM / TEMPORA

Wenn guter Code zu schlechter Software wird.

Backdoors mit Bordmitteln

WebRTC

Wie surfe ich sicher im Netz?

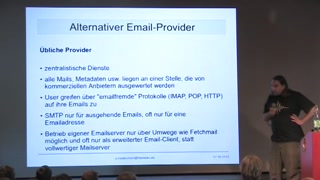

Idee für einen Emailprovider der anderen Art

Synthetic knowledge from thought and the fabric of information

ddmesh

Lightning Talks

Psychologische Auswirkungen der Überwachung

Pentanews Gameshow

Ist Öffentlichkeit selbstverständlich?

Askemos - ethische Cloud

ANGST

Abmahnungen bei offenem WLAN und andere Fragen an einen Anwalt

Podiumsdiskussion

closing event

Datenspuren 2012 (13. & 14. Oktober 2012)

Podcast-Feed Die Mitschnitte der letzten Datenspuren, angefertigt von COeins:

Keynote: Voll verwanzt!

Technische Grundlagen des Internets für Nichttechniker

Einführung zu SecuShare

Chaos macht Schule

Wie surfe ich sicher im Netz?

Meldegesetz

Sichere Kommunikation auf großen und kleinen Computern

Technologieentwicklung als soziales Phänomen

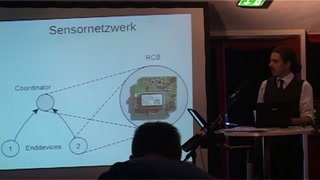

Sicherheitsmechanismen in Sensornetzwerken

Gibt es einen sprachlichen Fingerabdruck?

Irrwege und irre Wege in die digitale Zukunft

Max Mustermann und Du

Von Toren und Zwiebeln

Zur Evolution der Netze

PentaNews GameShow

Multonymität

Datenschutz in der EU

Pentabug

Lightning Talks

Project Danube / FreedomBox

Die maschinenlesbare Regierung

Informationssicherheit in Unternehmen – Qualitätskontrolle in der Praxis

Netzneutralität: Wer, was, wieso?

BitTorrent Basics

Datenspuren 2011 (15. & 16. Oktober 2011)

Die Mitschnitte der vorletzten Datenspuren, angefertigt von COeins: Podcast-Feed

Eröffnung/Abschluß

Das Internet darf kein rechtefreier Raum sein!

"Gewaltspiele" - Mythen um ein digitales Medium

The Unhosted project

Datenmodelle Sozialer Netzwerke

Hack einen Krieg

»Killerspiele« und Gewalt

Hack einen Krieg - Hands on!

DNA Datenbanken

Verdeckte Kanäle: Informationen durch die Hintertür

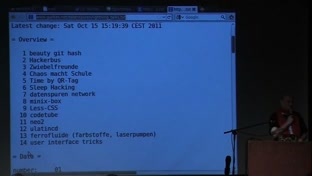

Lightning Talks

X2Go

Handygate

Micropayment

Auswertung Handydaten VDS

Host Proof Zero-Footprint Web 2.0 Anwendungen

Dick size war for nerds

Selbstdatenschutz für EinsteigerInnen

Nackte Tatsachen

Dezentrale Geldschöpfung auf Basis von Bitcoin

Public-Intelligence-Partnership

Angriff ist die beste Verteidigung

Biometrieprojekte der Bundesregierung

Wölkchen statt Cloud

keeping the channels open

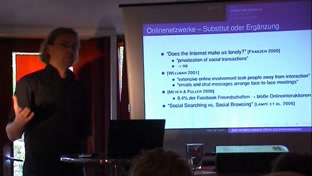

Zum Verhältnis zwischen sozialen Online und Offlinenetzwerken

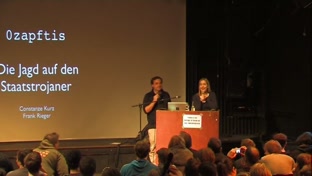

0zapftis: Die Jagd auf den Staatstrojaner

Alle AVI-Videos

- BitTorrent12.1 GB

Alle WebM-Videos

- BitTorrent6.0 GB

Alle MP4-Videos

- BitTorrent6.2 GB

Datenspuren 2010 (16 & 17. Oktober 2010)

Podcast-Feed Die Mitschnitte vom vorvorletzten Jahr, ebenfalls von COeins:

Her mit den Daten!

Der Überwachungsstaat

Die Volkszählung 2011 in Sachsen und darüber hinaus

Interaktive Demokratie mit LiquidFeedback

Communities verbinden!

E-Voting Crashkurs

Wir wissen was du letzte Nacht getan hast

Privatsphäre im Informationszeitalter

Die Mathematik des Verbergens

Tor Anonymity Workshop

Lightning Talks

Privacy-Kompetenz - ein Arbeitspsychologischer Ansatz zu einer Didaktik des Datenschutz.

Meldedaten

Ich und 23

Wikipedia & OpenStreetMap

Abschlußveranstaltung

Hol dir deine IVO Akte!

Die Psychologischen Grundlagen des Social Engineering

Barrierefreies PDF

Alle MP4-Videos

- BitTorrent8.0 GB

Datenspuren 2009 (3 & 4. Oktober 2009)

Podcast-Feed Die Mitschnitte vom vorvorletzten Jahr, von Lucky. Mehr unter http://ftp.c3d2.de/datenspuren/2009/

Protest aus dem Netz

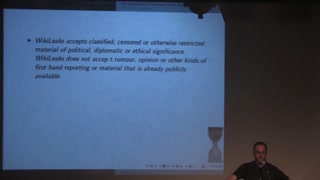

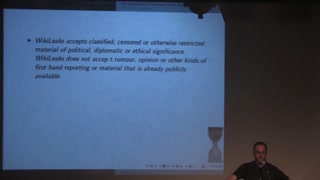

Wikileaks

polit-bash.org Jeopardy

Rechtliche Rahmenbedingungen für Datenschutz in Sachsen

Eine Zensur findet statt (1)

Eine Zensur findet statt (2)

Selbstverteidigung im Internet

Datenschutzfreundliche Terminplanung

Anonym surfen

Internet-Kommunikation ohne Zwischenspeichern

Kryptographische Grundlagen

Sicherheitsarchitektur für den kontrollierten Zugriff auf mobile digitale Patientenakten

Wider das unauslöschliche Siegel

Wünschdirwas: Welche Social Software Features unterstützen Gruppen in zivilgesellschaftlicher und politischer Arbeit?

Sicherheit durch Verunsicherung

Open source through microsocieties

Internetsperren

Tor - The Onion Router

Goorakel & Co.

Systematik der Schutzziele

Daten im Netz aus rechtlicher Sicht

Selbstdatenschutz für EinsteigerInnen

Verbraucherschutz im Netz

Bürgerportale, Egov-Gateways, GoogleAnalytics

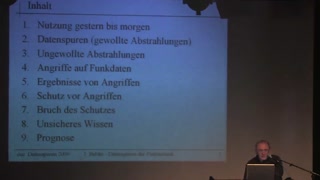

Drahtlose Spuren

AK Datenbank

Wikileaks

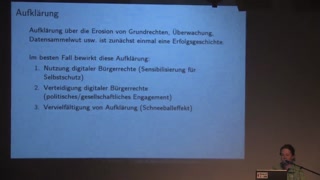

Trotz Aufklärung nichts zu verbergen?

Vom Aufstieg der Piraten

Lightning Talks (1)

Lightning Talks (2)

... und Tschüß!

- Datenspuren 2008 (7. & 8. Juni 2008)

- http://ftp.c3d2.de/datenspuren/2008/

- Datenspuren 2007 (5. & 6. Mai 2007)

- http://ftp.c3d2.de/datenspuren/2007/

- Datenspuren 2006 (13. & 14. Mai 2006)

- http://ftp.c3d2.de/datenspuren/2006/

- Datenspuren 2005 (8. Mai 2005)

- http://ftp.c3d2.de/datenspuren/2005/

- Datenspuren 2004 (15. April 2004)

- http://ftp.c3d2.de/datenspuren/2004/